Fallbeispiele Datacom

Sichtbarkeit im Netzwerk verbessern

Unternehmen verbessern kontinuierlich ihre Sicherheitsinfrastruktur, um einerseits interne- aber auch externe Bedrohungen zu bekämpfen. Die Bereitstellung und die Ressourcen, die zur Verbesserung der Sicherheit erforderlich sind, werden ständig überprüft. Verbesserte Methoden zur Überwachung und Behebung von Sicherheitsproblemen können sich erheblich auf die Verfügbarkeit der Systeme und damit auf die Kundenzufriedenheit auswirken.

Netzwerksysteme die für die Sicherheit, Gefahren zu erkennen und diese zu verhindern notwendig sind bestehen in der Regel aus einer Kombination aus Netzwerk-Taps und Aggregation-Taps womit die Sichtbarkeit und Redundanz verbessert, die Systemkomplexität verringert und die anfänglichen und anhaltenden Kosten für die Implementierung nachhaltig gesenkt werden.

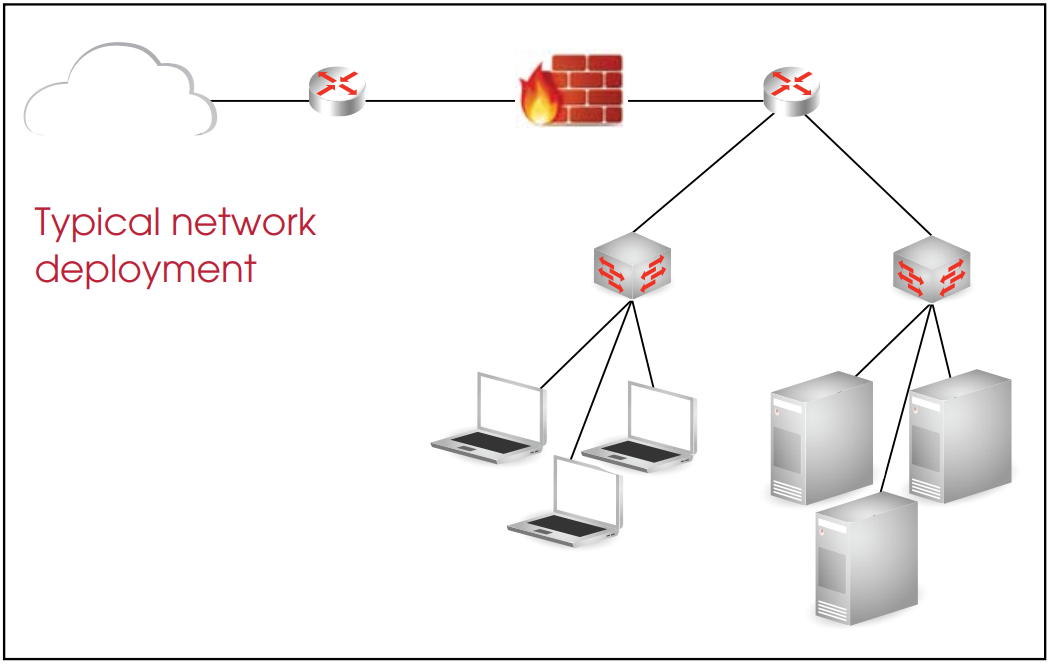

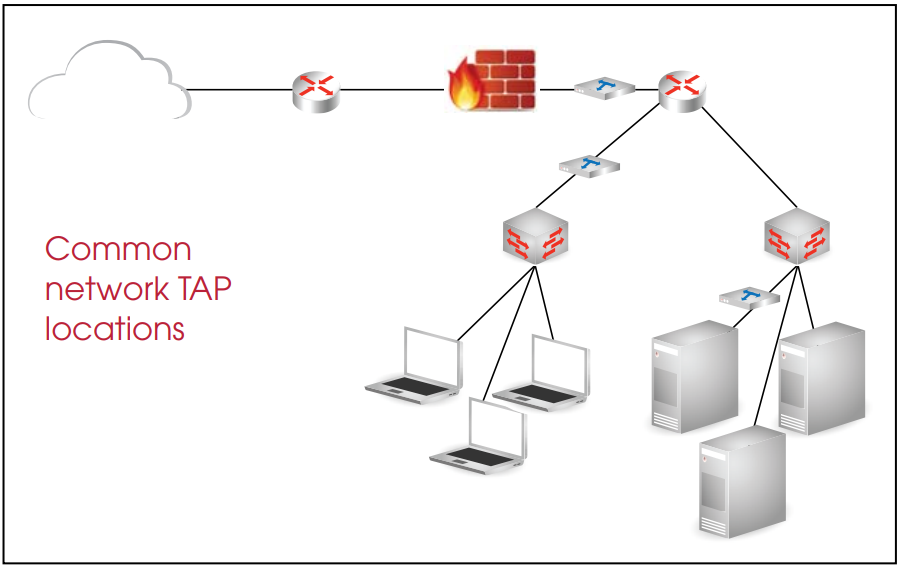

Die Installation von Sicherheitsüberwachungslösungen an mehreren Standorten im Netzwerk ist technisch und finanziell nicht immer machbar. Die Verwaltung einer großen Anzahl von Geräten und der von ihnen erzeugten Alarminformationen kann überaus umfangreich sein. Ein praktischerer Ansatz besteht darin, die notwendigen Informationen im Unternehmen zu ermitteln und Schutzmaßnahmen für diese Informationen oder die Geräte zu ergreifen, auf denen sie gespeichert sind. Betrachten Sie die folgende Abbildung, die eine allgemeine physische Netzwerktopologie veranschaulicht.

Der häufigste Ort für eine Sicherheitsüberprüfung ist an externen Austrittspunkten. Diese Architektur wertet eingehenden und ausgehenden Datenverkehr aus und fängt böswilligen Datenverkehr direkt innerhalb der Firewall ab. Externe Bedrohungen waren traditionell das Hauptanliegen von Sicherheitsexperten. Derzeit stellen interne Bedrohungen durch vorhandene Mitarbeiter mit autorisierten Konten eine große Sicherheitsbedrohung dar. Autorisierte Konten können über eine VPN-, drahtlose oder kabelgebundene Verbindung zugreifen, die normalerweise über die Firewall hinaus beendet wird. Der Einsatz von Sicherheitsgeräten und -Prüfungen im Netzwerk zur Bekämpfung dieser internen Bedrohungen wird immer häufiger.

Bestimmte kritische Server enthalten Informationen, die strengstens untersagt sein sollten. Kritische Aufzeichnungen umfassen Unternehmensfinanzdaten, Kundeninformationen und Mitarbeiterpasswörter oder Sozialversicherungsnummern. Die Server mit diesen Informationen befinden sich häufig im Kern des Netzwerks und sind mit Netzwerkgeräten mit hoher Verfügbarkeit verbunden. Der Schutz dieser Informationen ist das Hauptziel starker Sicherheitsschutzarchitekturen.

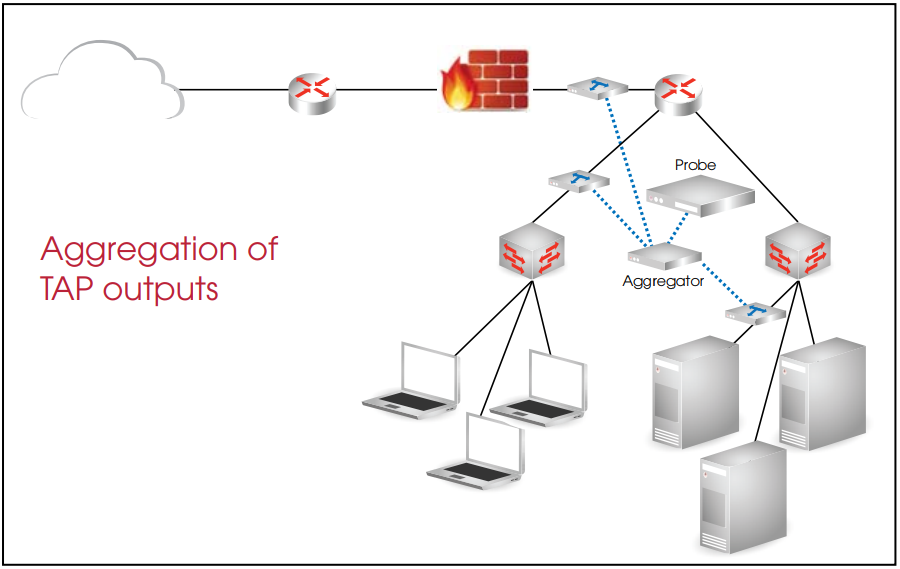

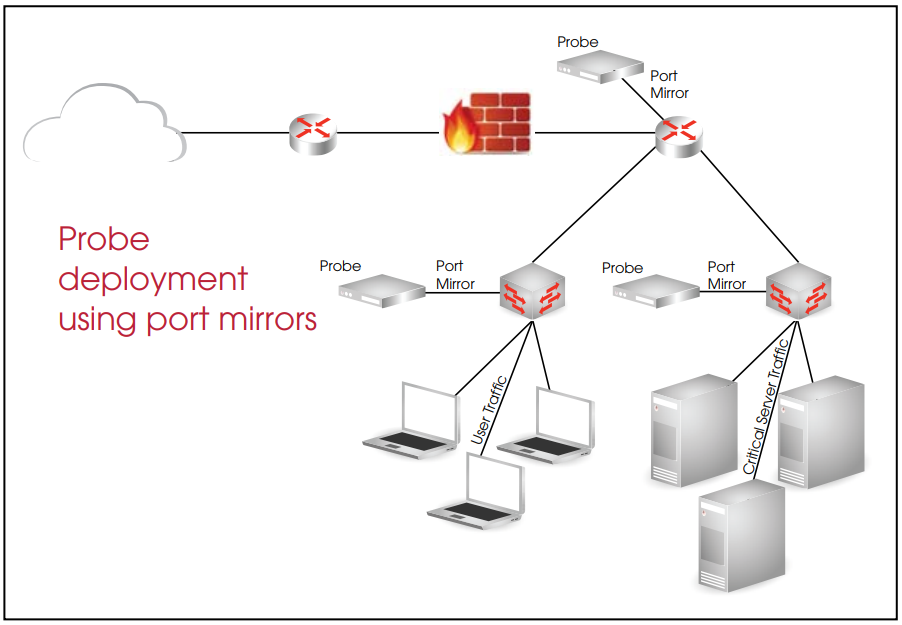

Die folgende Abbildung zeigt diese typischen Positionen von Sicherheitsprüfungen im Netzwerk. Die gestrichelten Linien stellen die Links dar, von denen die Prüfungssysteme Daten für ihre Analyse empfangen. Dies ist zwar eine gut umgesetzte Lösung, es gibt jedoch zusätzliche Details, die bei der Entwicklung eines solchen Sicherheitssystems berücksichtigt werden sollten.

Die Verwaltung einer großen Anzahl von Geräten und der von ihnen erzeugten Alarminformationen kann überraschend umfangreich sein. Ein praktischerer Ansatz besteht darin, die wünschenswertesten Informationen im Unternehmen zu ermitteln und Schutzmaßnahmen für diese Informationen oder die Geräte zu ergreifen, auf denen sie gespeichert sind.

Probes und port mirrors

Sicherheitsprüfungen oder Intrusion Detection Systems (IDS) verwenden eine Vielzahl von Algorithmen, um potenzielle Bedrohungen zu analysieren. Jeder Hersteller verfügt über eine eigene Methode, um potenzielle Bedrohungen zu analysieren, zu kategorisieren und zu melden. Sie ist jedoch nur so effektiv wie die Informationen, die er erhält.

Viele Sicherheitsgeräte empfangen Daten über Methoden, die keine vollständigen Informationen zum Datenverkehr auf einer Netzwerkverbindung liefern. Ein „Port Mirror“ ist eine softwarebasierte Verbindung, die in einem Netzwerkgerät erstellt wird, am häufigsten einem Ethernet-Switch oder -Router. Der Portspiegel erstellt Kopien des Datenverkehrs von bestimmten Ports auf dem Ethernet-Switch und kopiert den Datenverkehr auf den Portspiegel.

Wenn ein Sicherheitsgerät theoretisch an den Portspiegel angeschlossen ist, wird der Datenverkehr von den angegebenen Ports empfangen. Port-Spiegel haben zwar den Vorteil, in das Netzwerkgerät integriert zu sein, und sie können den Datenverkehr über die Ethernet-Switch-Backplane anzeigen, haben jedoch einige Nachteile. Viele Sicherheitsexperten verwenden Port-Mirrors, sind sich jedoch nicht bewusst, dass weniger als 100% des Datenverkehrs an den Mirror-Port gesendet werden. Da es sich bei dem Portspiegel um eine Software-Implementierung handelt, kann der an den Port-Spiegel gerichtete Datenverkehr unterbrochen werden, wenn der Ethernet-Switch überlastet ist.

Der Portspiegel erstellt Kopien des Datenverkehrs von bestimmten Ports auf dem Ethernet-Switch und kopiert den Datenverkehr auf den Portspiegel. Wenn ein Sicherheitsgerät theoretisch an den Portspiegel angeschlossen ist, wird der Datenverkehr von den angegebenen Ports empfangen.

Ein Netzwerkgerät kann eine begrenzte Anzahl von Portspiegeln unterstützen. Diese Einschränkung wird immer wichtiger, da mehr Sicherheits- und Analysegeräte versuchen, auf dieselben Daten zuzugreifen. Eine Vielzahl von Gruppen und Abteilungen erstellen und verwalten ihre eigenen Überwachungslösungen, unabhängig von der IT-Gruppe (Informationstechnologie). Die Bereitstellung des Netzwerkzugriffs auf diese zusätzlichen Abteilungen ist eine weitere Herausforderung für die Betreiber von Unternehmenskommunikationssystemen und erfordert eine größere Netzwerksichtbarkeit. Port-Spiegel werden mit der Software der Ethernet-Switch konfiguriert.

Port-Spiegel können versehentlich oder absichtlich ausgeschaltet werden. Die Möglichkeit, den Datenverkehr, der ein Netzwerksicherheitsgerät speist, aus der Ferne auszuschalten, gibt dem Sicherheits- und Überwachungspersonal Anlass zur Alarmierung. Nach einem kritischen Ereignis muss sich ein Netzwerktechniker damit befassen, einen Portspiegel einzurichten und sicherstellen, dass der entsprechende Datenverkehr in die Aufzeichnungs- oder Analysetools kopiert wird. Ein falsch erstellter Portspiegel kann zu einer zusätzlichen Überlastung des Netzwerks führen oder erforderliche Ports herunterfahren.

TAPPING the Links

Ein Netzwerk-TAP (Test Access Point) erstellt eine Kopie der Informationen in einer Netzwerkverbindung. Der TAP ist so konzipiert, dass er nicht zu einem Fehlerpunkt im Netzwerk wird. TAPs sind so konzipiert, dass der Datenverkehr auf der Netzwerkverbindung weiter fließt, selbst wenn der TAP die Stromversorgung verliert. TAPs minimieren auch die Latenz zwischen der Netzwerkverbindung und dem Monitor-Port des TAP. TAPs aggregieren Duplex-Datenverkehr auf einem einzelnen Ausgabeport und bieten eine Pufferungsfunktion, um Datenverkehrsauslastungsspitzen zu begegnen. TAPs können auch identische Kopien des Datenverkehrs bereitstellen, sodass mehrere Tools alle die gleichen Daten sehen. Diese "Regenerations" -TAPs werden eingesetzt, wenn redundante Tests oder Sicherheitstools für ein Netzwerksegment rund um die Uhr sichtbar sein müssen. Der Ausfall eines Sicherheitsgeräts stellt kein Problem dar, da das andere Sicherheitsgerät dieselben Netzwerkdaten vom TAP sieht.

Die Platzierung von TAPs erfolgt normalerweise an den Orten mit den kritischsten Informationen im Netzwerk (Kreditkartendaten, Kundendaten, Finanzdaten) TAPs bieten eine kontinuierliche Überwachung der Verbindungen, über die wichtige Informationen übertragen werden, oder der Verbindungen, die zu Servern oder Speichergeräten führen, auf denen sich die Daten befinden. TAPs basieren auf einer hardwarebasierten Architektur, die die Latenz minimiert, sodass sie überall im Netzwerk bereitgestellt werden können. Ähnlich wie bei Sicherheitsprüfungen gehören zu den häufig verwendeten Speicherorten für TAPs die Firewall, Netzwerk-Trunks oder Links zu oder von kritischen Servern. Das Bereitstellen einer Kombination aus Netzwerk-TAPs und -Tests ist eine alternative Methode zum Platzieren von Sicherheitstests im gesamten Netzwerk.

Die Platzierung von TAPs sollte dem Ort der kritischsten Informationen im Netzwerk entsprechen.

Aggregatoren können die Verwendung mehrerer Prüfpunkte vermeiden, indem Ausgaben mehrerer TAPs zusammengeführt werden.

Das passive Verhalten von TAPs stellt sicher, dass die Netzwerkkommunikation aufrechterhalten wird. Die Kombination von TAP-Ausgaben mit der Verwendung eines Aggregationsgeräts bedeutet eine bessere Sichtbarkeit für den Netzwerk-Probe. Ein Aggregator ist ein Gerät, das viele Eingänge zu einem einzigen Ausgang kombiniert. Aggregatoren können die Verwendung mehrerer Prüfpunkte vermeiden, indem Ausgaben mehrerer TAPs zusammengeführt werden. Aggregatoren werden eingesetzt, wenn die Summe der Eingaben geringer ist als die Kapazität der Ausgabe. Viele Aggregatoren haben den zusätzlichen Vorteil, dass mehrere Ausgaben erstellt werden, wobei jede Ausgabe mit der anderen identisch ist. Da der Aggregator identischen Datenverkehr an seine Ausgangsports sendet, sehen alle Tests auf einem Aggregator denselben Datenverkehr. Wenn eine Sonde ausfällt, kann die andere das Netzwerk weiterhin sichern. TAPs und Aggregatoren sind eine kostengünstige Lösung für ein Unternehmen, das Sicherheitsanalysen mit geringer Auslastung seiner Links durchführt.

Verbesserte Sicherheitstransparenz mithilfe von Netzwerk-TAPs zur Überwachung und Behebung von Sicherheitsproblemen ist eine Methode, die derzeit von den meisten Fortune 500-Unternehmen eingesetzt wird. Sie sind immer aktiv und machen das Einrichten, Konfigurieren und Behandeln von Problemen mit Portspiegeln überflüssig.

TAPs, deren Ausgaben zusammengefasst werden, können auch die Kosten der Sicherheitslösung effektiv vereinfachen und senken. TAPs bieten eine verbesserte Methode für den Netzwerkzugriff über Portspiegel. Die TAP-Bereitstellung ist ein bewährter und sicherer Mechanismus für verbesserte Sichtbarkeit und Redundanz.

Die Kombination von TAP-Ausgaben mit der Verwendung eines Aggregationsgeräts bedeutet eine bessere Sichtbarkeit für die Netzwerk-Probse.